- Автор темы

- #1

Недавно столкнулся с интересной проблемой, нужно было найти кто вызывает Google Chrome в фоновом режиме, антивирусы не видели в системе вредоносов, потому было решено все сделать вручную.

И так, мы знаем что у нас запускается chrome.exe неизвестным файлом, который тоже находится непонятно где.

Начнем с того, что было бы логично увидеть все логи запуска программ в системе, и к большому счастью такая возможность доступна из коробки.

Приступим. Откроем cmd и выполним команду

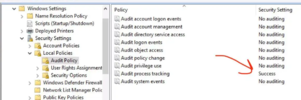

тем самым мы откроем редактор политик. Выставляем настройки логгирования:

Перейдем по пути

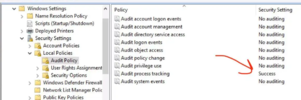

Windows Settings -> Security Settings -> Local Policies -> Audit Policy

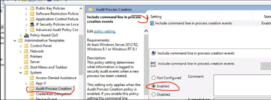

Выставляем статус Success, должно получится как на фото

Включение Audit process tracking

Выставляем следующую настройку

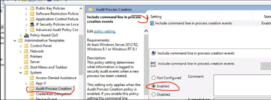

Administrative Templates > System > Audit Process

Выставляем статус Enabled, должно получится как на фото

Включение Command line in process creation events

Данная настройка нужная для более полного логгирования исполняемых команд, в подробности вдаваться не будем.

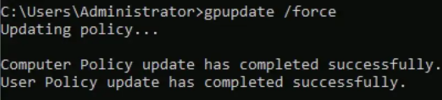

Далее перезагрузим политики, выполняем в cmd команду

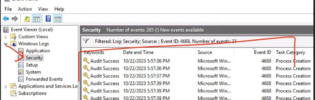

Теперь перейдем к просмотру логов запуска программ, предварительно остановим все лишние программы которые могут заполнять лог своими вызовами. Выполняем в cmd команду

Далее осталось только отследить нужный нам вызов и найти программу которая выполнила его, для примера я запустил chrome.exe из cmd, это отчетливо видно из фото. Аналогично если программа будет запущенна из другого процесса, это тоже будет отображено. Теперь зная откуда была запущенна программа, мы можем удалить потенциально вредоносную программу.

После всех процедур можно откатить политики на старые значения и перезагрузить их.

Не болейте и заражайте свой компьютер слабенькими вирусами, что бы он вырабатывал иммунитет к более сильным

И так, мы знаем что у нас запускается chrome.exe неизвестным файлом, который тоже находится непонятно где.

Начнем с того, что было бы логично увидеть все логи запуска программ в системе, и к большому счастью такая возможность доступна из коробки.

Приступим. Откроем cmd и выполним команду

gpeditтем самым мы откроем редактор политик. Выставляем настройки логгирования:

Перейдем по пути

Windows Settings -> Security Settings -> Local Policies -> Audit Policy

Выставляем статус Success, должно получится как на фото

Включение Audit process tracking

Выставляем следующую настройку

Administrative Templates > System > Audit Process

Выставляем статус Enabled, должно получится как на фото

Включение Command line in process creation events

Данная настройка нужная для более полного логгирования исполняемых команд, в подробности вдаваться не будем.

Далее перезагрузим политики, выполняем в cmd команду

gpupdate /forceТеперь перейдем к просмотру логов запуска программ, предварительно остановим все лишние программы которые могут заполнять лог своими вызовами. Выполняем в cmd команду

eventvwr.mscДалее осталось только отследить нужный нам вызов и найти программу которая выполнила его, для примера я запустил chrome.exe из cmd, это отчетливо видно из фото. Аналогично если программа будет запущенна из другого процесса, это тоже будет отображено. Теперь зная откуда была запущенна программа, мы можем удалить потенциально вредоносную программу.

После всех процедур можно откатить политики на старые значения и перезагрузить их.

Не болейте и заражайте свой компьютер слабенькими вирусами, что бы он вырабатывал иммунитет к более сильным